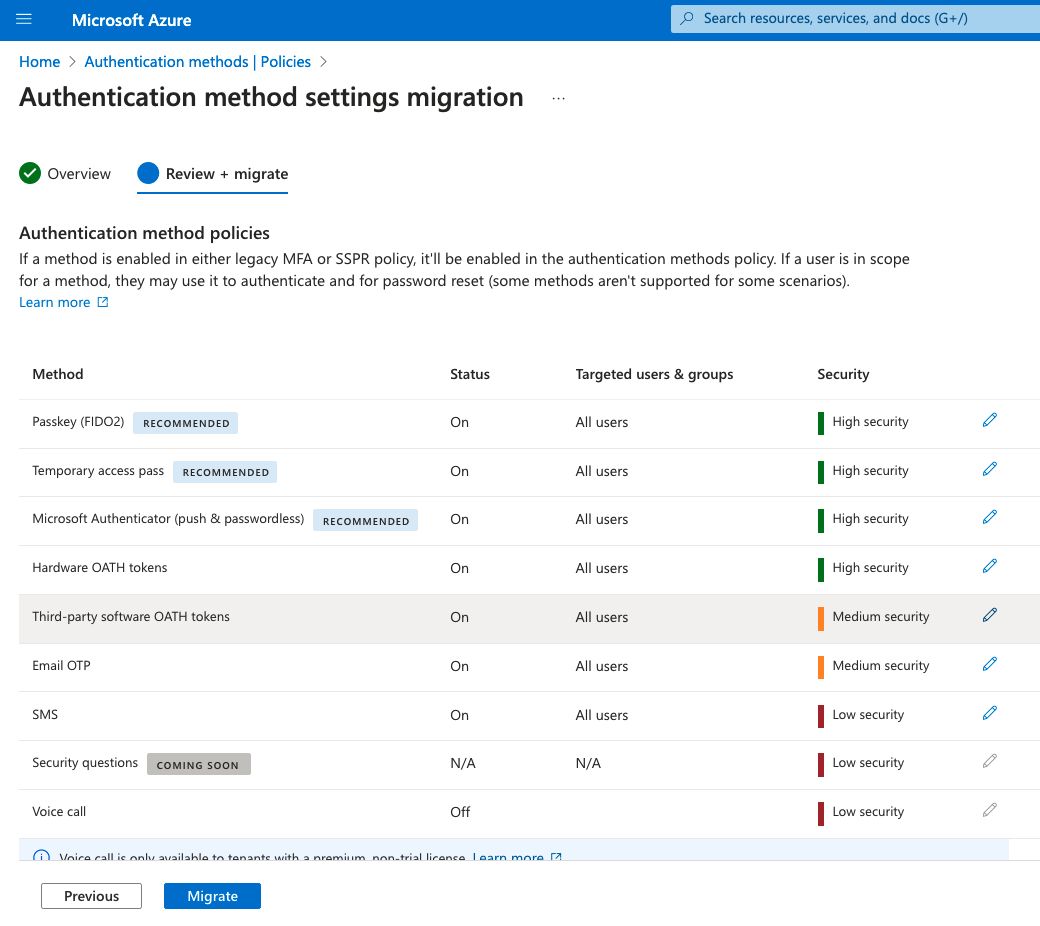

Microsoft Entra ID Authentication: waarom en hoe je vandaag nog migreert

Microsoft Entra ID evolueert, en dat zou je authenticatiestrategie ook moeten doen. Verouderde MFA (Multi-Factor Authenticatie) en SSPR (Self-Service Wachtwoord Reset) beleidslijnen worden afgeschaft, met 30 september 2025 als definitieve overgangsdatum. Maar wachten op deadlines? Niet aan te raden. Nu is het perfecte moment om het volledige potentieel van Entra ID's moderne tools te gebruiken.

wo, 23 april 2025